Qu’est-ce que le quishing ?

Définition du quishing

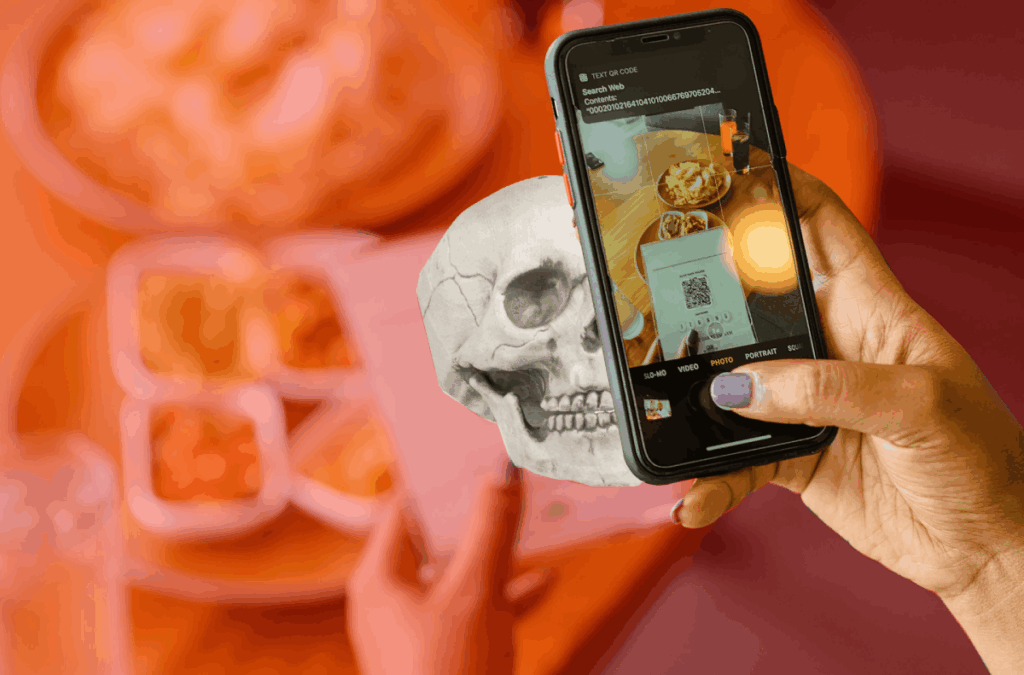

Le quishing est une forme récente de phishing (hameçonnage) qui utilise des QR codes pour tromper les utilisateurs et leur faire divulguer des informations sensibles. Le terme vient de la fusion de “QR” et “phishing”.

Dans une attaque de quishing, la victime scanne un QR code qui semble légitime (ex : reçu par e-mail, sur une affiche, un colis ou même un badge). Mais le code redirige vers un site frauduleux conçu pour voler des identifiants, inciter à télécharger un logiciel malveillant ou exécuter une action non souhaitée.

Pourquoi le quishing est-il dangereux pour les entreprises ?

Le QR code inspire confiance. Il est devenu omniprésent dans les usages professionnels : authentification, menus, fiches produits, paiements, etc. Le quishing exploite cette confiance et contourne les protections traditionnelles, car les liens malveillants ne sont pas visibles avant d’être scannés.

Les PME sont particulièrement exposées si leurs collaborateurs ne sont pas formés ou s’ils scannent des QR codes sans vérification préalable. Une seule erreur peut permettre à un attaquant d’infiltrer le réseau, d’accéder aux données ou de déployer un ransomware.

Comment se protéger du quishing ?

- Ne jamais scanner un QR code provenant d’une source inconnue ou non vérifiée.

- Toujours vérifier l’URL de redirection après le scan : si l’adresse est étrange ou tronquée, ne poursuivez pas.

- Mettre en place une politique de sensibilisation en entreprise : les collaborateurs doivent connaître cette menace.

- S’équiper d’outils de sécurité mobile capables d’analyser les liens ouverts via QR code.

L’expertise VDI Telecom

Chez VDI Telecom, nous accompagnons les entreprises dans leur protection contre toutes les formes d’ingénierie sociale, y compris le quishing. Nos solutions incluent :

Formation à la cybersécurité pour vos équipes,

Outils de filtrage de liens et de sécurisation mobile,

Surveillance proactive de vos environnements numériques,

Audit complet de vos usages internes pour identifier les vecteurs à risque.

Les autres cyberattaques connues

Evaluez dès maintenant votre vulnérabilité